Tools - OpenVAS scanner de vulnérabilités

Alasta 24 Mars 2016 tools bash Linux tools Open Source kali Security collecte shell

Description : Nous allons voir comment utiliser OpenVAS (scanner de vulnérabilités Open Source) sous la distribution Kali.

Rappel :

Attention dans cet article l’outils est utilisé pour la recherche et l’apprentissage. Ce type d’outils ne doit pas être utilisé vers un serveur qui ne vous appartient pas, ceci peut être puni par la loi (voir les articles 323-XX).

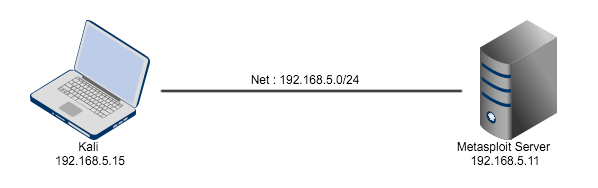

Environnement de test :

Pour cela nous allons utiliser une VM tournant sur la distribution Kali (attaquant) et une VM Metasploitable Server (cible) qui est un serveur ayant des vulnérabilités pour faire des démos.

Voici un schéma :

Installation de OpenVAS :

Kali embarque par défaut OpenVAS, il faut dans un premier temps initialiser la base.

Ca va créer un certificat pour l’interface HTTPS, mettre à jours sa base de signatures de vulnérabilités ainsi que créer l’utilisateur admin et son mot de passe puis démarre les services necessaires.

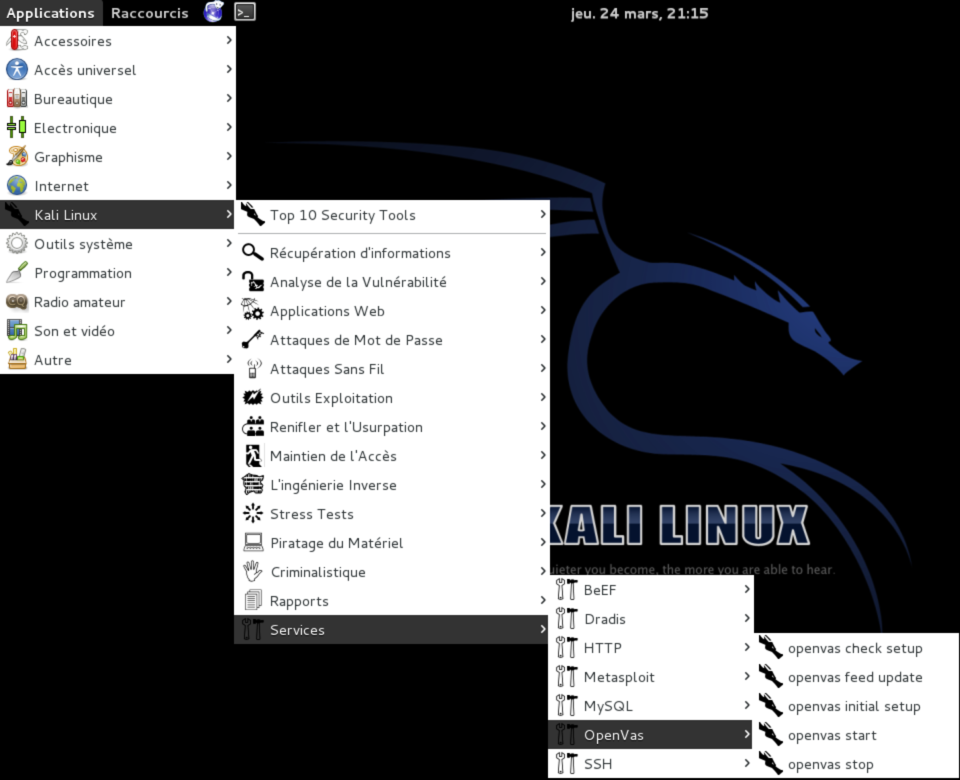

Menu Applications, Kali Linux, Services, OpenVas,openvas initial setup.

Au besoin pour ajouter un nouvel admin :

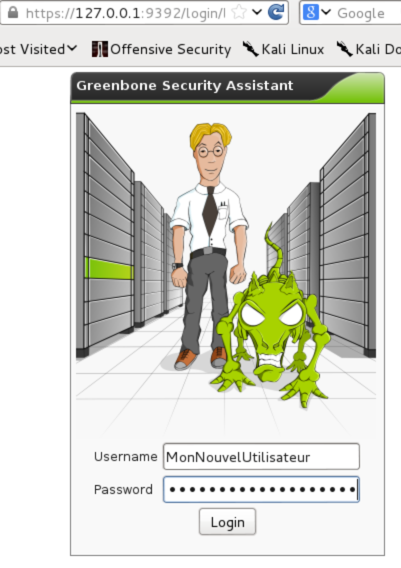

root@kali:~# openvasmd --create-user MonNouvelUtilisateur

User created with password '1692bb7d-b5ea-4a0d-a5a1-5c68d58419bb'.Utilisation :

Si les services ne sont pas démarrer aller dans le Menu Applications, Kali Linux, Services, OpenVas,openvas start.

Si les services sont démarrés, il suffit d’ouvrir un navigateur à l’adresse https://127.0.0.1:9392 et se connecter avec un compte valide.

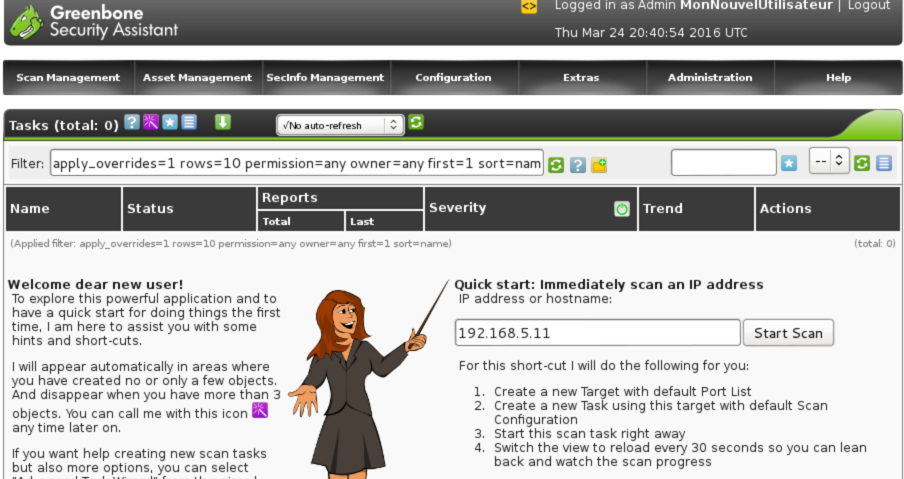

Il suffit de mettre l’adresse IP à scanner dans la page suivante :

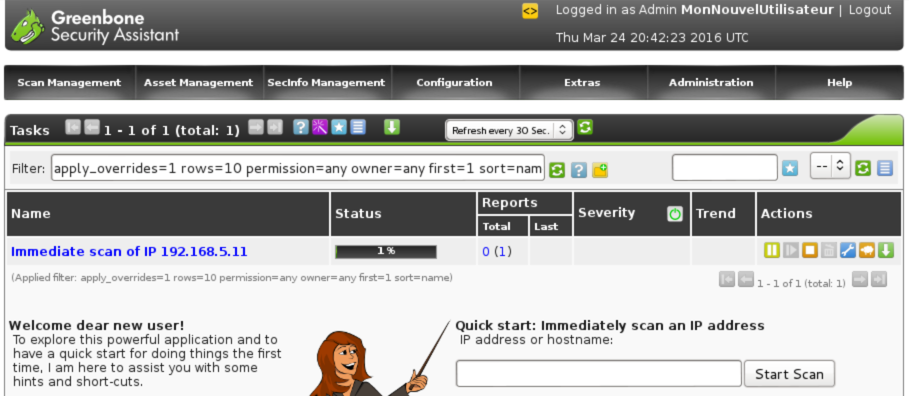

Dans la partie haute du tableau, on voit l’état d’avancement du scan :

Pour rafraichir la page, il suffit de cliquer sur l’onglet Scan Management puis Tasks.

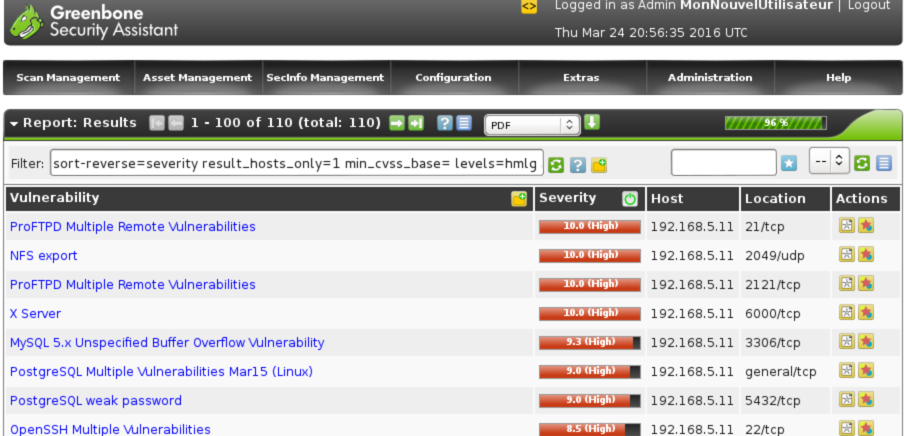

Pour voir le résultat du scan, cliquez sur l’ont Scan Management, reports et sélectionner le rapport :

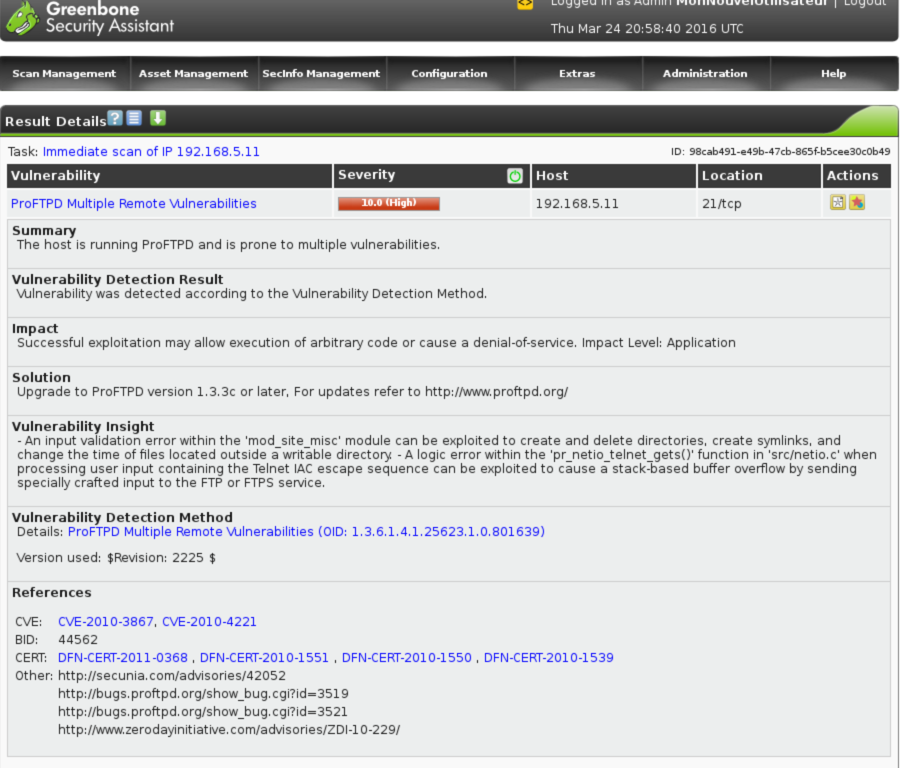

En cliquant sur une vulnérabilité, vous aurez des informations sur cette dernière.