F5 - Configuration d'un VPN-SSL

Alasta 9 Octobre 2016 f5 cli F5 apm bigip vpn ssl

Description : Nous allons voir comment faire une configuration de base pour un VPN-SSL sur APM.

Contexte :

Nous allons faire une configuration de base pour un VPN-SSL sur APM.

La configuration sera faite pour un accès Network Access sur un BigIP en TMOS 11.3 sur VM avec un LDAP (qui ne sera pas vu ici) pour s’authentifier.

Il y aura 3 utilisateurs (LDAP) :

dn: cn=ssluser01,ou=Users,dc=alasta,dc=com

objectClass: inetOrgPerson

cn: ssluser01

sn: ssluser01

uid: ssluser01

userPassword:: c3NsdXNlcjAx

mail: ssluser01@alasta.com

description: SSL user

ou: Service 01

dn: cn=ssluser02,ou=Users,dc=alasta,dc=com

objectClass: inetOrgPerson

cn: ssluser02

sn: ssluser02

uid: ssluser02

userPassword:: c3NsdXNlcjAy

mail: ssluser02@alasta.com

description: SSL user

ou: Service 02

dn: cn=ssluser03,ou=Users,dc=alasta,dc=com

objectClass: inetOrgPerson

cn: ssluser03

sn: ssluser03

uid: ssluser03

userPassword:: c3NsdXNlcjAz

mail: ssluser03@alasta.com

description: SSL user

ou: Service 03

Configuration F5 :

La brique APM :

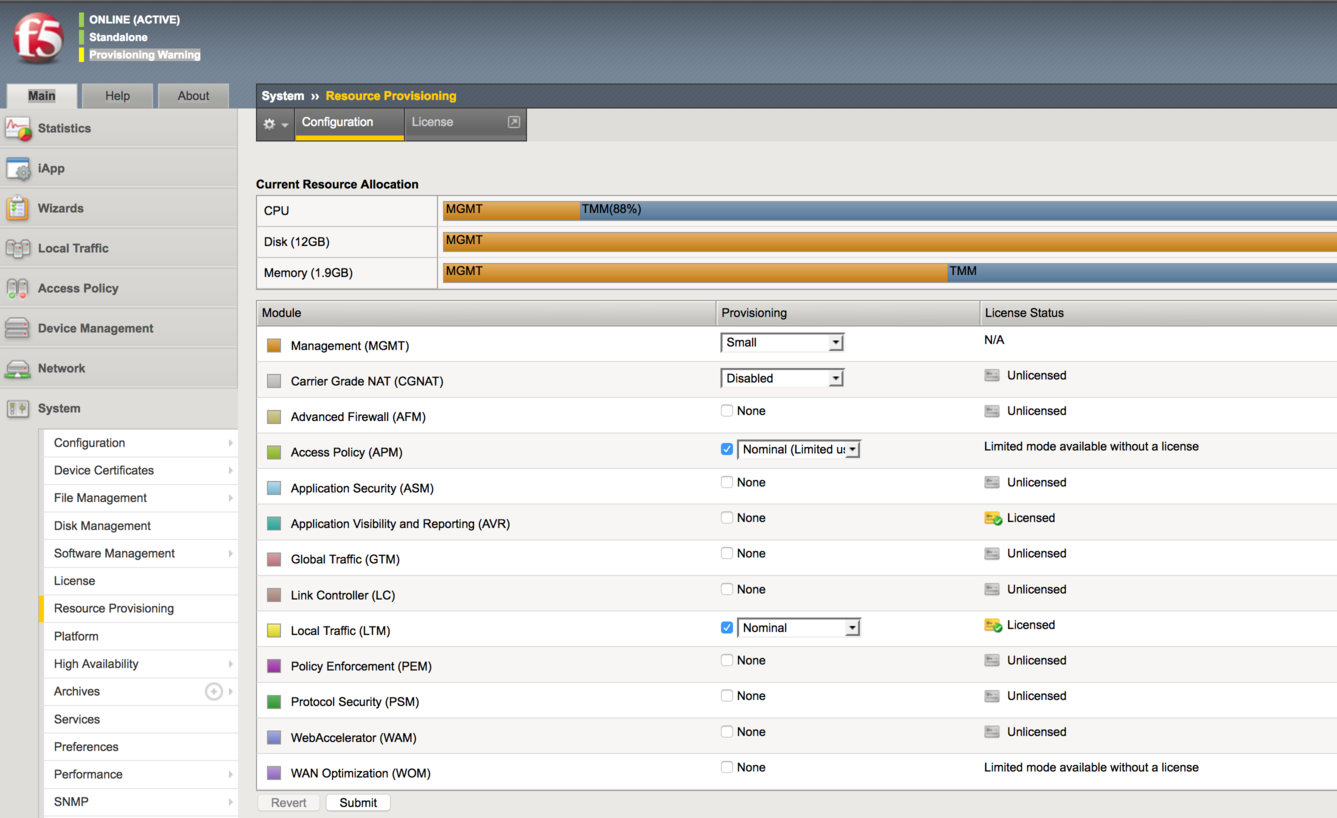

De base la brique APM n’est pas provisionné, pour cela il faut aller dans System, Resource Provisioning et cocher le module Access Policy (APM) et selectionner Nominal dans la liste déroulante. Le BigIP vous proposera de redémarrer les services pour prendre en compte les chamgement. Une fois le redémarrage effectué, le menu Access Policy est apparu.

Si vous êtes sur une version d’évaluation 90 jours, il y aura le message Provisioning Warning en dessous du status du BigIP.

Création d’un access profile :

Serveur d’authentification :

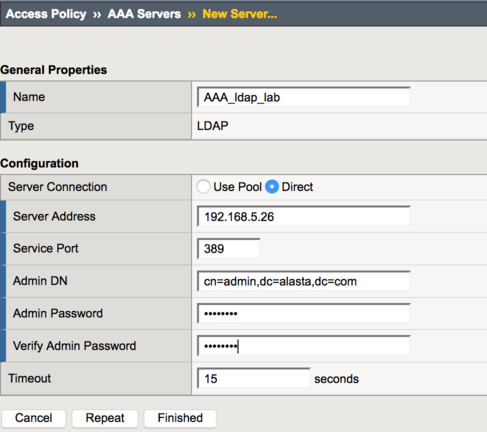

Aller dans le menu Access Policy, AAA Servers puis LDAP, puis créer un serveur d’authentification comme ceci :

BigIP # tmsh create apm aaa ldap AAA_ldap_test address 192.168.5.5 admin-dn cn=admin,dc=alasta,dc=com admin-encrypted-password MonPassword use-pool disabled Webtop :

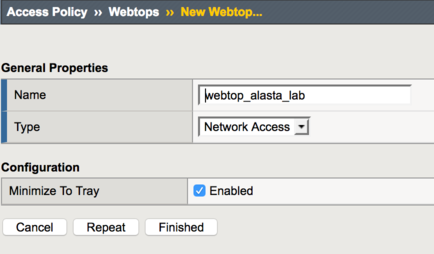

Aller dans le menu Access Policy, Webtops, Webtop List, puis créer un webtop avec les paramétres suivants :

BigIP # tmsh create apm policy customization-group webtop_AP_MonAccessPolicy_customization type webtop

BigIP # tmsh create apm resource webtop webtop_AP_MonAccessPolicy customization-group webtop_AP_MonAccessPolicy_customization webtop-type network-access Profile de connectivité :

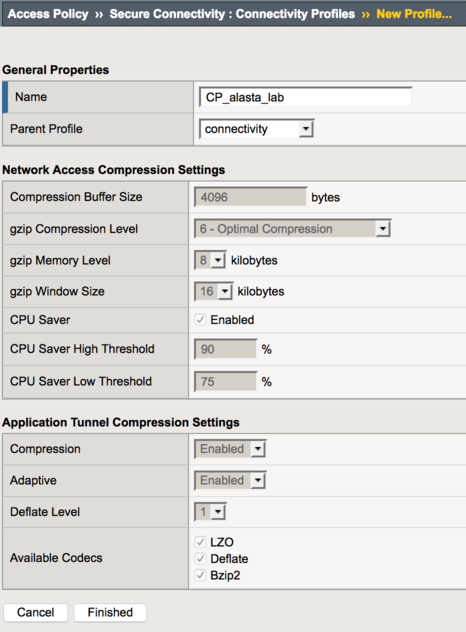

Aller dans le menu Access Policy, Secure Connectivity, Connectivity Profiles, puis créer en comme ceci :

BigIP # tmsh create apm policy customization-group CP_MonAccessPolicy_customization type secure-access-client

BigIP # tmsh create apm profile connectivity CP_MonAccessPolicy client-policy add { CP_MonAccessPolicy } customization-group CP_MonAccessPolicy_customizationLease Pool :

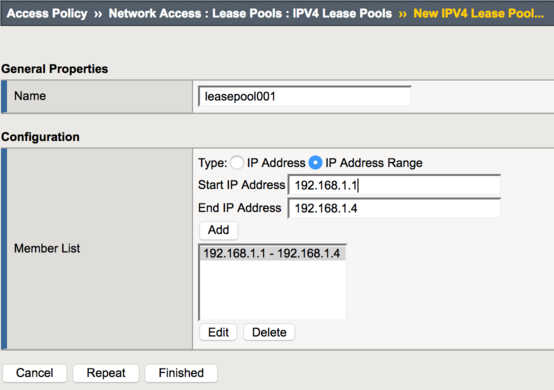

Aller dans le menu Access Policy, Network Access, Lease Pools, puis créer un lease pool avec les informations suivante :

En CLI :

BigIP # tmsh create apm resource leasepool leasepool002 members add { 192.168.2.1-192.168.2.4 }

BigIP # tmsh create apm resource leasepool leasepool003 members add { 192.168.3.1-192.168.3.4 }Attention : on déclare la première et à dernière adresses, pas un réseau.

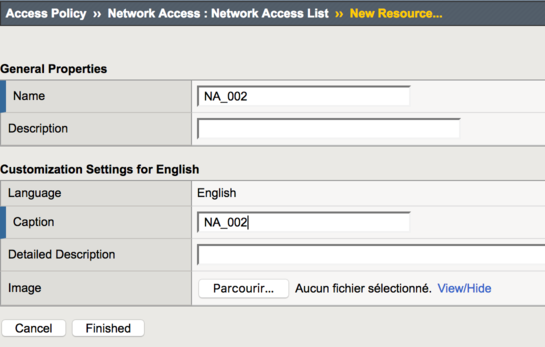

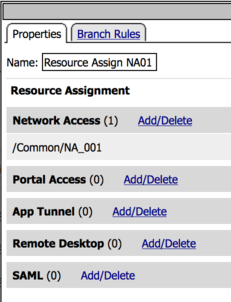

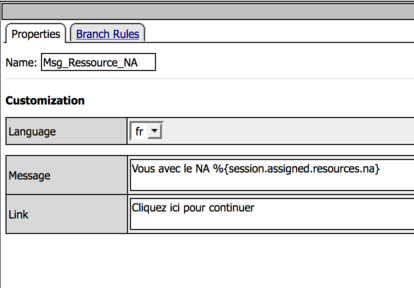

Network Access :

Aller dans le menu Access Policy, Network Access, Network Access List puis créez en 3, avec les paramètres suivants :

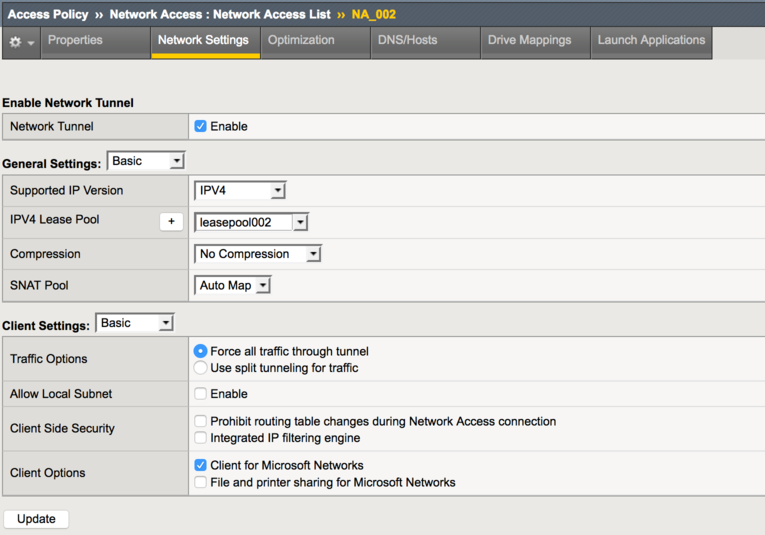

Aller sur l’onglet Network Settings pour ajouter le leasepool précédement créé et désactiver l’Automap en fonction de vos besoins.

En CLI :

BigIP # tmsh create apm resource network-access NA_003 leasepool-name leasepool003 snat noneNote : le caption n’est pas rempli en CLI.

Dans cet onglet, on peut avoir à modifier divers paramètres :

- configuration proxy/proxy.pac

- limitation de la connexion du client

- split tunneling

D’autres onglets sont disponibles :

- configuration DNS

- lecteurs réseaux

- lancement automatique d’application

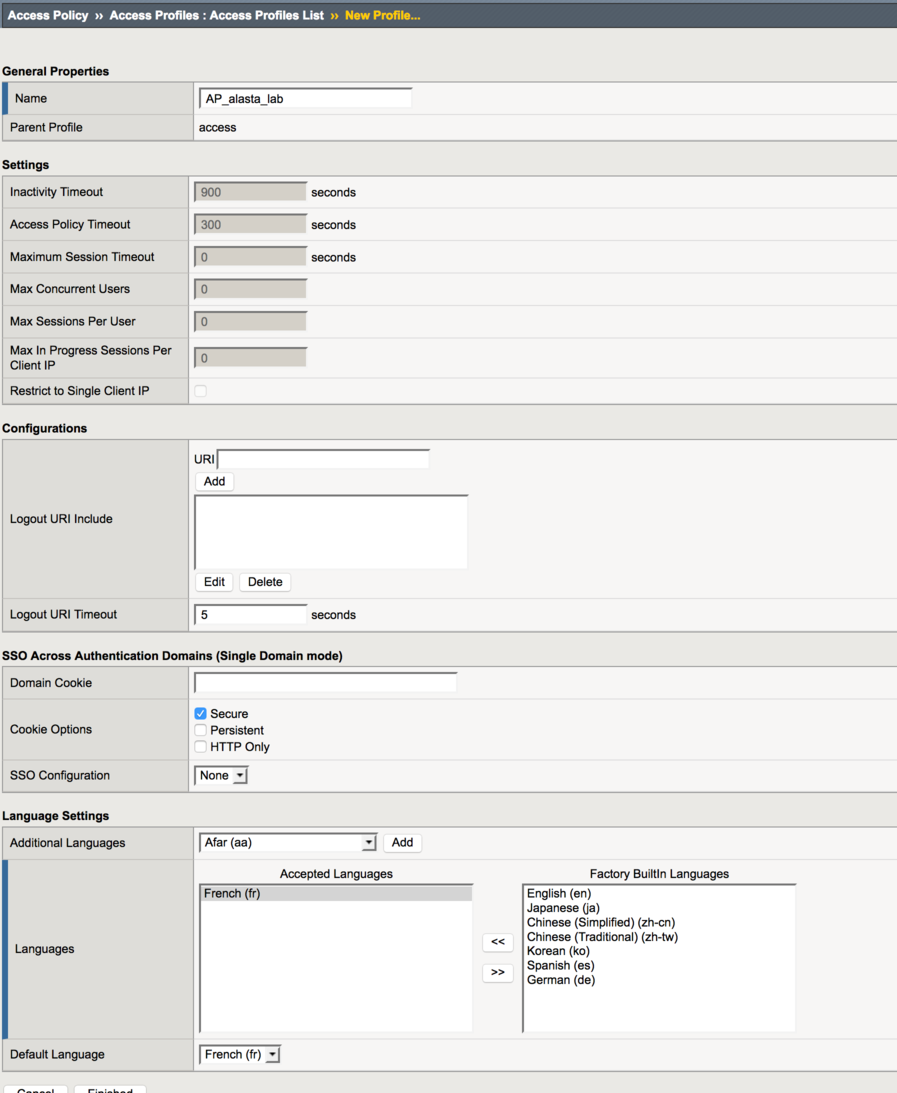

Profile d’accès :

Aller dans le menu Access Policy, Access Profiles, Access Profiles List puis créez en une avec les informations suivantes :

En CLI :

BigIP # tmsh create apm policy access-policy AP_MonAccessPolicy

BigIP # tmsh create apm policy customization-group AP_MonAccessPolicy_end_deny_ag type logout

BigIP # tmsh create apm policy customization-group AP_MonAccessPolicy_eps type eps

BigIP # tmsh create apm policy customization-group AP_MonAccessPolicy_errormap type errormap

BigIP # tmsh create apm policy customization-group AP_MonAccessPolicy_frameworkinstallation type framework-installation

BigIP # tmsh create apm policy customization-group AP_MonAccessPolicy_general_ui type general-ui

BigIP # tmsh create apm policy customization-group AP_MonAccessPolicy_logout type logout

BigIP # tmsh create apm profile access AP_MonAccessPolicy accept-languages add { fr } access-policy AP_MonAccessPolicy default-language fr app-service none customization-group AP_MonAccessPolicy_logout eps-group AP_MonAccessPolicy_eps errormap-group AP_MonAccessPolicy_errormap framework-installation-group AP_MonAccessPolicy_frameworkinstallation general-ui-group AP_MonAccessPolicy_general_ui Infos concernant la VPE en CLI, mais extrêmement difficile à traiter de A à Z en CLI:

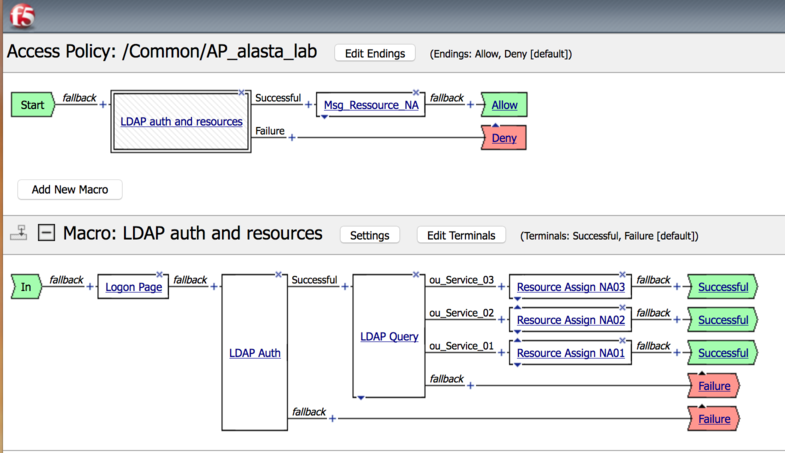

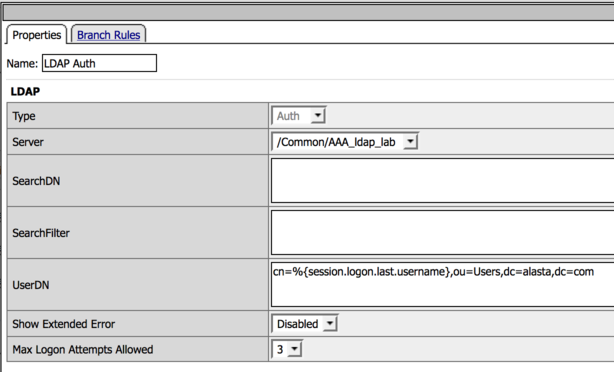

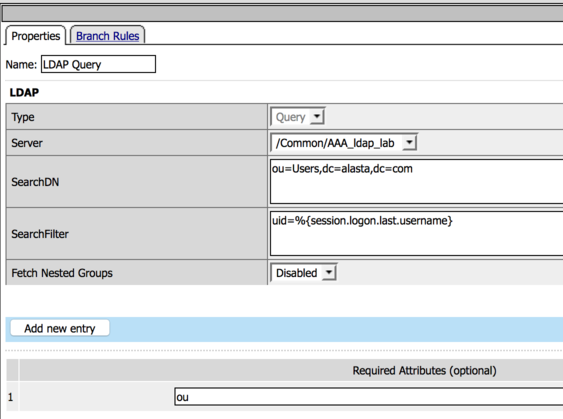

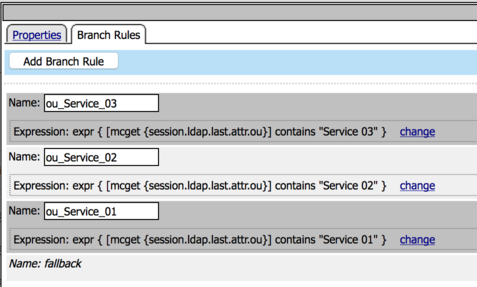

BigIP # tmsh list apm policy access-policyLa VPE :

Aller dans le menu Access Policy, Access Profiles, Access Profiles List, puis cliquer sur le lien Edit correspondant à votre profile.

Le Virtual Server APM :

tmsh create ltm virtual VS_MonVsApm destination 192.168.5.68:https ip-protocol tcp mask 255.255.255.255 profiles add { MonAccessPolicy { } CP_MonAccessPolicy { } clientssl-insecure-compatible { context clientside } serverssl-insecure-compatible { context serverside } http { } }Note :

Si l’on fait un Portal Access il faudra ajouter un profile rewrite.